Big Data, qui présente ses Inventions sur la "Sécurité" à Dubaï, veut nous Numériser sur toutes les coutures pour mieux nous Protéger dans des Villes Connectées !

Un salon professionnel déguisé en utopie technologique : Intersec 2026 transforme la surveillance en spectacle et vend l’illusion que sécurité et contrôle sont la même chose.

Ken Macon

Tête humaine polygonale blanche en treillis métallique, de profil, formée de triangles reliés entre eux, sur un fond violet uni.

Nous sommes en janvier à Dubaï, ce qui signifie que le secteur mondial de la « sécurité » se réunit une fois de plus pour se féliciter d'avoir rendu la paranoïa lucrative.

L'édition 2026 d'Intersec a investi le Dubai World Trade Centre – un lieu où les caméras de surveillance sont sans doute plus nombreuses que les personnes.

Plus de 1.200 exposants venus de plus de 60 pays sont présents pour présenter les outils les plus récents en matière d'identification, de suivi et de « protection » – un terme qui revêt une signification plus souple lors de cet événement qu'ailleurs.

Les organisateurs attendent plus de 50.000 visiteurs, une marée de costumes et de badges déambulant sur 65.000 mètres carrés d'optimisme entrepreneurial.

Le salon, qui s'est terminé le 14 janvier, a offert amplement l'occasion de vendre des visions de « villes sûres », de « frontières sans friction » et autres euphémismes qui, traduits librement, signifient moins de vie privée et plus de données.

•• L'industrie de l'identité !

Parmi les acteurs clés de cette année figurent Iris ID, HID, RecFaces, Suprema, Innovatrics et Idemia Public Security.

Chacun s'efforce de convaincre les gouvernements et les entreprises que la surveillance biométrique n'est pas de la surveillance, mais une innovation.

Leurs stands pourraient tout aussi bien faire office de temples dédiés à la foi algorithmique, où visages, empreintes digitales et iris sont offerts en sacrifice aux dieux de « l'efficacité ».

Il vaut la peine d'examiner de plus près ce qu'ils font.

•• Iris ID

Terminal de reconnaissance faciale mural représentant un homme souriant, encadré par des repères d'alignement verts et le logo IRIS ID.

À Intersec Dubai, Iris ID est sous les projecteurs avec ce que l'entreprise appelle la « biométrie multimodale » – le dernier terme en date dans le secteur pour désigner la combinaison de plusieurs méthodes permettant de prouver que vous êtes bien celui que vous prétendez être.

L'argument de vente est simple : la reconnaissance de l'iris et du visage est fusionnée en une plateforme de vérification sans contact, conçue pour les lieux où une erreur d'identification pourrait avoir de graves conséquences.

Le système intègre l'authentification par l'iris et le visage avec la détection des attaques par présentation (PAD), certifiée conforme aux normes iBeta de niveau 2.

Cette fonctionnalité vise à lutter contre l'usurpation d'identité, les deepfakes et les rares fraudeurs qui pensent qu'une photo haute résolution peut contourner un système de sécurité.

Mais au-delà du marketing soigné, la promesse est que personne ne peut entrer ni sortir sans laisser de trace numérique de son passage.

Iris ID explique que les mesures de sécurité intégrées comprennent le traitement crypté des données et la protection contre le démarrage sécurisé – ce genre de jargon technique qui indique aux clients que l'entreprise prend son code aussi au sérieux qu'un douanier prend un passeport.

Le public cible est évident : les services de contrôle aux frontières, les autorités d’immigration, les centres de données et tout autre lieu où les craintes liées à la sécurité font exploser les budgets.

Par ailleurs, la société fait la promotion de la station mobile de capture et de vérification d'identité de Nextgen ID, un dispositif portable permettant de vérifier les identités sur le terrain.

Cela signifie que la biométrie peut désormais se déplacer, des points de contrôle fixes aux appareils portables qui confirment les identités sur place.

Pour les gouvernements et les grandes entreprises, il s'agit de la prochaine étape logique : la mobilité sans perte d'efficacité en matière de surveillance.

Selon Iris ID, le modèle multimodal vise à garantir un « débit constant » dans les environnements à haute sécurité.

En clair : pas de ralentissement, pas de vérifications manuelles et aucune excuse pour avoir négligé quelqu'un.

« Dans les opérations à haute sécurité et critiques, du contrôle des frontières à l’accès aux entreprises, une preuve d’identité claire et unique est essentielle », a déclaré Mohammed Murad, directeur des revenus d’Iris ID.

« C’est ce que nous entendons par l’identité unique et fiable d’Iris ID. »

Le terme « identité unique de confiance » vise à instaurer la confiance, mais il évoque un avenir où l’identité deviendra une autorisation unique gérée par les entreprises.

Si cette technologie se répand aussi vite que l'espèrent les entreprises d'Intersec, la frontière entre commodité et surveillance pourrait bientôt disparaître complètement.

Si Iris ID a donné le ton en matière de confiance biométrique à Intersec Dubai 2026, les autres acteurs du secteur n'ont pas tardé à emboîter le pas.

Partout au Dubai World Trade Centre, les entreprises mettent en avant leur propre version de cette même promesse : une sécurité totale grâce à une visibilité totale.

•• Genetec et le rêve de la ville intelligente !

Un téléphone équipé d'une application de sécurité est placé à côté d'un écran affichant une vue aérienne d'un stade et des images de vidéosurveillance montrant la foule, les tourniquets et une plaque d'immatriculation.

Genetec a fait preuve de son optimisme habituel et de sa maîtrise technique. L'entreprise a présenté ses systèmes de sécurité unifiés, conçus pour combiner surveillance, contrôle d'accès et analyse en un seul système.

Ce message est taillé sur mesure pour le Moyen-Orient, où la course aux infrastructures de « villes intelligentes » pousse les gouvernements à assurer tout, des centrales énergétiques aux complexes hôteliers de luxe.

Genetec appelle cela « relever les défis régionaux ».

En clair, cela signifie qu'aucune partie d'une ville – ni raffinerie, ni centre commercial, ni hôtel de plage – n'échappe à la surveillance numérique.

Les démonstrations de l'entreprise sur le stand S1-D18 donnent un aperçu de la manière dont la sécurité publique, le tourisme et la gestion des données fusionnent silencieusement en un seul écosystème.

Ce que Genetec et ses concurrents abordent rarement, c'est la destination finale de toutes ces données.

Une surveillance uniforme implique un stockage uniforme, et ce stockage uniforme permet à un nombre croissant d'institutions d'accéder aux données personnelles sans contrôle.

Plus le système est performant, plus il est facile de surveiller des personnes qui n'ont jamais consenti à y participer.

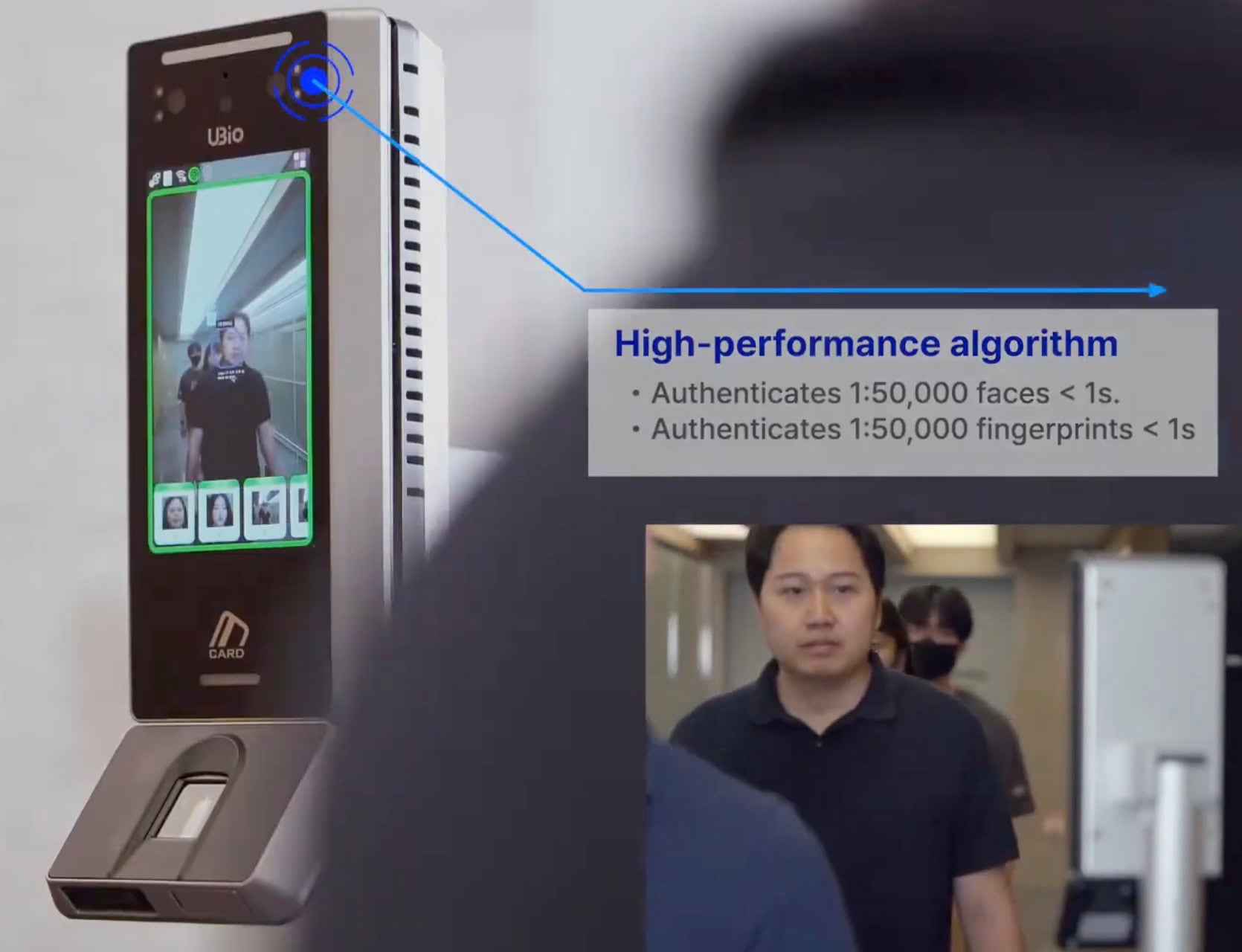

•• Union Biometrics et le credo du sans contact

Terminal d'accès biométrique avec écran tactile affichant une analyse faciale en direct et une indication d'un algorithme haute performance au passage des personnes.

Union Biometrics fait progresser ses systèmes multimodaux sans contact – une gamme de produits qui repose fortement sur la reconnaissance de l'iris, la capture d'empreintes digitales et les algorithmes anti-usurpation d'identité.

C'est un argument de vente bien connu à Intersec cette année : la vitesse, la précision et une promesse de sécurité qui semble plus clinique qu'humaine.

Le stand de l'entreprise, SA-J18, invite les visiteurs à tester ce qu'elle appelle « la gestion d'identité transparente ».

Le terme paraît élégant jusqu'à ce qu'on réalise que son propre corps est devenu son mot de passe.

Comme pour tous les autres exposants du hall, le message sous-jacent est que l'anonymat ne fait que disparaître, mais qu'il est délibérément aboli.

L'impact sur la vie privée est évident.

Plus les données biométriques sont collectées, plus elles deviennent une marchandise.

Une fois stockées, ces données peuvent être copiées, partagées ou vendues, souvent sous couvert de « sécurité publique ».

Contrairement à un mot de passe, un visage ou un iris ne peuvent être modifiés, ce qui signifie qu'une fuite de données dans ce domaine est irréversible.

•• Invixium et le front industriel

Une série de cinq terminaux d'accès biométriques d'Invixium, des appareils fins noirs et blancs dotés d'écrans tactiles et de lecteurs d'empreintes digitales rouges.

Invixium met en avant sa gamme complète d'outils biométriques et de gestion des accès, en insistant sur leur fiabilité à toute épreuve pour l'industrie lourde et les infrastructures critiques.

L'entreprise met en avant ses partenariats avec des marques telles que dormakaba, Honeywell et Genetec, formant ainsi un cercle restreint d'entreprises qui, ensemble, ont sécurisé une grande partie de l'infrastructure physique du Moyen-Orient.

Invixium propose des démonstrations en direct illustrant le fonctionnement de ses produits dans les conditions les plus extrêmes.

Le message sous-jacent est clair : la surveillance ne s’arrête plus aux portes des villes, mais s’étend aux champs pétroliers, aux nœuds de transport et aux chantiers de construction.

L'entreprise appelle cela une « capacité de sécurité ».

Cela ressemble davantage à une industrialisation de l'identification.

Dans ces environnements de haute sécurité, la vie privée est délibérément supprimée. Les employés, les sous-traitants et les visiteurs sont constamment scannés et enregistrés.

Au fil du temps, ces données peuvent révéler des schémas comportementaux qui vont bien au-delà de l'accès au lieu de travail, offrant aux entreprises des informations sans précédent sur les déplacements de leur personnel.

•• Teleeris et l'avenir mobile !

Une femme en blazer rouge lève le pouce tandis qu'un appareil portable affiche « accès autorisé » sur une photo d'identité, avec les symboles de l'iris et des empreintes digitales.

Teleeris mise sur la portabilité comme prochaine grande révolution.

La gamme XPID210 de lecteurs d'identité et biométriques portables, fonctionnant sous Android, a été présentée à Intersec comme une solution de contrôle d'accès entièrement mobile.

Cet appareil portatif est conçu pour les environnements à haute sécurité et peut authentifier le personnel en temps réel sans avoir recours à des portails ou des points de contrôle fixes.

Teleeris présente cela comme de la flexibilité, mais cela représente quelque chose de plus grand : la transition de la surveillance fixe aux appareils mobiles capables de vérifier l’identité de n’importe qui, n’importe où.

Dès que la vérification d'identité devient mobile, la frontière entre espace public et collecte de données privées disparaît.

Un scanner portable peut initialement servir d'outil de sécurité, mais se transforme rapidement en point de contrôle mobile.

•• ZKTeco et son expansion mondiale !

Une femme portant un pull à col roulé beige, dont le visage est scanné par une borne de reconnaissance faciale ; son image est visible sur l’écran de l’appareil.

ZKTeco, géant chinois de l'industrie biométrique, était également présent.

Sa présence discrète témoigne de l'importance que les entreprises chinoises accordent désormais à l'infrastructure de sécurité mondiale.

Leurs systèmes sont actuellement opérationnels dans les aéroports, les écoles et les entreprises, du Golfe à l'Amérique du Sud, souvent associés à des logiciels connectés à d'immenses bases de données échappant au contrôle local.

Cela pose un défi aux décideurs politiques : comment réglementer les technologies de surveillance qui ne s’arrêtent pas aux frontières nationales ?

Pour les consommateurs, cela signifie que leurs données personnelles peuvent déjà être stockées dans des systèmes dont ils n’ont jamais entendu parler.

•• HID !

Terminal de reconnaissance faciale HID avec écran tactile affichant 07:31 et un visage de femme encadré avec la légende « Mira hacia adelante ».

Le stand de HID à Intersec ressemblait à une vision du futur tirée d'un film de science-fiction dystopique : des lecteurs élégants, des passerelles sans contact, des autorisations mobiles et le bourdonnement discret d'un monde régi par un accès sans faille.

L'entreprise qualifie cela d'innovation pour une « infrastructure sécurisée et axée sur le numérique ».

Ce que cela représente, c'est quelque chose de plus grand : un aperçu d'une société dans laquelle l'accès, l'identité et la vie privée ne sont plus des concepts distincts, mais un système de vérification continu.

La gamme de produits HID impressionne au premier abord – du moins si l'on est un méchant de James Bond.

Les lecteurs de reconnaissance faciale biométriques Amico promettent un accès rapide et sans contact dans les zones à fort trafic et peuvent être intégrés directement aux portiques de sécurité pour fluidifier le passage des personnes.

L'écosystème mobile de l'entreprise, construit autour de HID Mobile Access, connecte les espaces physiques aux portefeuilles numériques et permet de stocker les autorisations dans Apple Wallet et Google Wallet.

Les cartes et les porte-clés électroniques sont devenus obsolètes. Votre identité réside désormais dans votre téléphone – ou plus précisément, dans un réseau qui sait quand, où et comment vous l'utilisez.

Les contrôleurs intelligents Mercury de nouvelle génération et les contrôleurs HID Aero constituent ce que l'entreprise appelle une infrastructure « cyber-renforcée », conçue pour sécuriser les installations contre les intrus.

Chaque processus d'authentification est enregistré, chiffré et stocké, créant ainsi un enregistrement de chaque interaction avec une porte verrouillée ou une zone restreinte.

Les lecteurs Signo et OMNIKEY de HID complètent le tableau et couvrent tout, de la reconnaissance faciale à l'authentification cryptographique.

Voici le modèle de sécurité qui correspond aux ambitions de la région : automatisé, en réseau et à grande échelle.

Les Émirats arabes unis et l'ensemble de la région du Golfe investissent massivement dans les villes intelligentes et l'administration numérique, où la surveillance n'est pas une fonctionnalité distincte mais fait partie intégrante de l'architecture même.

Le langage utilisé par HID – « accès sécurisé », « priorité au numérique », « cybersécurité renforcée » – semble inoffensif jusqu'à ce que l'on réalise la quantité de données personnelles dont ces systèmes ont besoin pour fonctionner.

Chaque analyse, chaque mise à jour d'autorisation et chaque tentative d'accès génère des données sur les déplacements, les habitudes et les relations d'une personne.

Plus ces systèmes sont intégrés à l'infrastructure nationale, plus il devient difficile de distinguer où s'arrête la sécurité et où commence la surveillance.

Lorsqu'une porte de bureau ou un portique d'aéroport utilise la reconnaissance faciale, elle confirme l'identité, la localisation et l'intention de la personne.

Ces données ne disparaissent pas une fois la porte ouverte.

Elles sont stockées, analysées et souvent partagées entre les systèmes.

Dès lors que l'identité devient la clé d'accès à chaque espace physique et numérique, l'anonymat devient techniquement impossible.

L’octroi d’autorisations mobiles, une fonctionnalité que HID promeut le plus activement, aggrave ce problème.

En associant l'identité aux appareils personnels et à l'authentification cloud, le contrôle d'accès physique et le suivi numérique fusionnent.

Votre téléphone portable devient un intermédiaire permanent avec le système : vérification, enregistrement et transmission de données en temps réel.

La même technologie qui sécurise un bâtiment peut également fournir une cartographie détaillée des comportements, des présences et des déplacements des employés.

L'expansion de HID au Moyen-Orient démontre comment les gouvernements de la région associent surveillance et modernisation.

Les systèmes d'identité numérique, les réseaux de gestion des frontières et les réseaux de villes intelligentes dépendent tous d'entreprises comme HID pour contrôler les flux d'accès vérifiés.

En théorie, cela crée des environnements plus sécurisés.

En pratique, cela centralise la collecte de données à grande échelle, souvent avec une réglementation minimale.

L'entreprise met l'accent sur son « soutien local » et sa coopération avec les stratégies nationales de cybersécurité – une façon diplomatique de dire que sa technologie est intégrée à l'infrastructure gouvernementale.

Cette relation peut certes améliorer l'efficacité, mais elle abolit aussi la distance entre la technologie commerciale et le contrôle gouvernemental.

Il en résulte un écosystème de sécurité où la protection de la vie privée devient un choix politique plutôt qu'un droit.

•• RecFaces !

Une femme vêtue de vert se trouve à un tourniquet de bureau, trois personnes derrière elle, leurs visages recouverts de cadres rouges de reconnaissance faciale ; l’étiquette REC FACES est visible.

RecFaces présente son système de reconnaissance faciale Id-Guard, directement intégré à la plateforme de gestion vidéo XProtect de Milestone Systems.

Le principal argument de vente de l'entreprise est que sa technologie s'intègre aux réseaux de caméras existants sans nécessiter de nouveau matériel.

C'est un atout majeur pour les intégrateurs de systèmes : la reconnaissance faciale est immédiatement disponible grâce à une simple mise à jour logicielle de l'infrastructure déjà installée.

Des représentants de RecFaces, dont Marina, Oleg Kurochkin et Mohammed Bajarsh, ont fait la démonstration du système en temps réel et ont montré comment un flux de surveillance ordinaire peut être transformé en un réseau d'identification grâce à une mise à jour logicielle.

Cette fonctionnalité représente le rêve de l'industrie et le cauchemar des défenseurs de la vie privée.

Dès lors que la reconnaissance faciale devient une fonctionnalité logicielle et non plus une décision matérielle, elle peut être activée n'importe où et n'importe quand, souvent sans préavis.

La stratégie globale de l'entreprise consiste à développer des partenariats avec des distributeurs, des intégrateurs et des fournisseurs de technologies au Moyen-Orient, en Afrique et dans la région Asie-Pacifique.

Cette approche permet au logiciel de se diffuser discrètement au sein de l'infrastructure existante, composée de milliers de caméras, de bases de données et de systèmes de surveillance.

Ce que RecFaces appelle « intégration » est en réalité une normalisation : l'intégration si profonde de la reconnaissance faciale dans la surveillance quotidienne qu'il devient impossible de s'y opposer.

•• Suprême !

Écran tactile biométrique avec le portrait d'une femme, la mention « Accès autorisé » et le nom Emma, logo Supreme.

Quelques couloirs plus loin, Suprema fait la publicité de sa « nouvelle génération » de technologie de contrôle d'accès, dotée d'une intelligence artificielle à tous les niveaux.

L'entreprise décrit cela comme le début d'une nouvelle ère pour la gestion intelligente des accès.

Il s'agit de systèmes qui non seulement vous reconnaissent, mais apprennent aussi vos déplacements, vos heures d'arrivée et vos interactions avec votre environnement.

Suprema a présenté un outil d'authentification basé sur l'IA, conçu pour prédire les comportements et automatiser les décisions en temps réel.

L'entreprise promet l'efficacité, mais dans ce contexte, l'efficacité signifie souvent remplacer le jugement humain par une certitude algorithmique.

Une fois que le système a décidé qu'un visage, une empreinte digitale ou un schéma de mouvement est « approuvé », le processus devient invisible et irréversible.

Les nouveaux systèmes de Suprema sont commercialisés auprès des gouvernements et des opérateurs privés, tous deux intéressés par la combinaison du contrôle d'accès et de l'analyse de données.

L'objectif est de disposer d'un environnement entièrement géré où la vérification d'identité, la surveillance des comportements et la réponse en matière de sécurité se déroulent simultanément.

Pour les utilisateurs novices, cela peut paraître pratique. Pour le système, c'est un contrôle total.

Intersec illustre comment la protection de la vie privée est redéfinie comme une notion négociable.

Les entreprises qui présentent leurs produits à Dubaï promeuvent une vision du monde où la vérification constante est considérée comme normale, voire avantageuse.

Cet événement repose sur l'hypothèse tacite que le contrôle est une caractéristique de la vie moderne et non une question de consentement.

Chaque produit présenté confirme une vérité simple concernant l'évolution de la technologie : la frontière entre sécurité et surveillance n'existe plus dans la pratique.

La reconnaissance faciale, le contrôle d'accès biométrique et les systèmes d'identité numérique déterminent désormais comment les gens se déplacent, travaillent et interagissent.

Ces technologies documentent chaque mouvement et chaque transaction, et le public a été habitué à accepter cette documentation comme une commodité.

Il n'existe aucun débat public sur la propriété des données, leur durée de conservation ni leur utilisation future.

Ces décisions reposent désormais entre les mains d'une poignée d'entreprises et d'autorités qui prétendent agir au nom de la protection des données.

Intersec est le portrait d'une capitulation silencieuse. Les stands remplis de scanners et de capteurs représentent une industrie qui a appris à monétiser la confiance.

Les visiteurs représentent des sociétés qui ont cessé de résister. À chaque mise à jour logicielle, la vie privée est un peu plus bafouée.

https://uncutnews.ch/dubai-zeigt-was-als-naechstes-kommt-die-totale-sicherheit/