Des Jeunes Filles Étrangères ont été Enterrées dans le Ranche Zorro d'Epstein et des Vidéos sont Utilisées pour Faire Chanter des Personnes Puissantes !

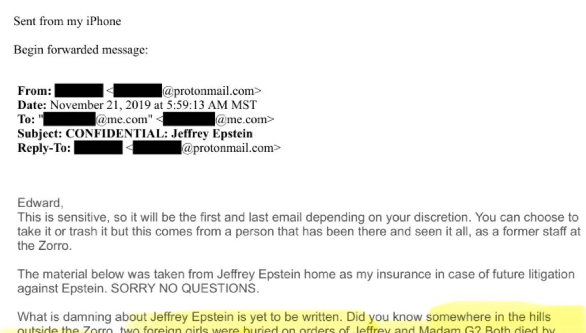

Parmi les documents récemment déclassifiés de 2026 figure un élément particulièrement troublant concernant les activités de Jeffrey Epstein : une série d’e-mails transférés, initialement acheminés via des services de cryptage, écrits par une personne se présentant comme un ancien employé du ranch Zorro.

Le message est court, direct et porte la marque d'une personne qui travaillait dans l'entourage d'Epstein et qui savait exactement ce qui se passait derrière les portes closes de cette propriété isolée.

L'auteur commence par avertir le destinataire que ce message sera le premier et le dernier, et que sa discrétion est entièrement de mise.

Il précise que l'information provient d'une personne ayant travaillé sur place et ayant tout vu.

Pas de banalités, pas d'introduction, pas de justification.

Il va droit au but : il a saisi des éléments au domicile d'Epstein en prévision d'un éventuel procès et s'en sert désormais comme moyen de pression.

Il indique clairement qu'aucune question ne sera posée.

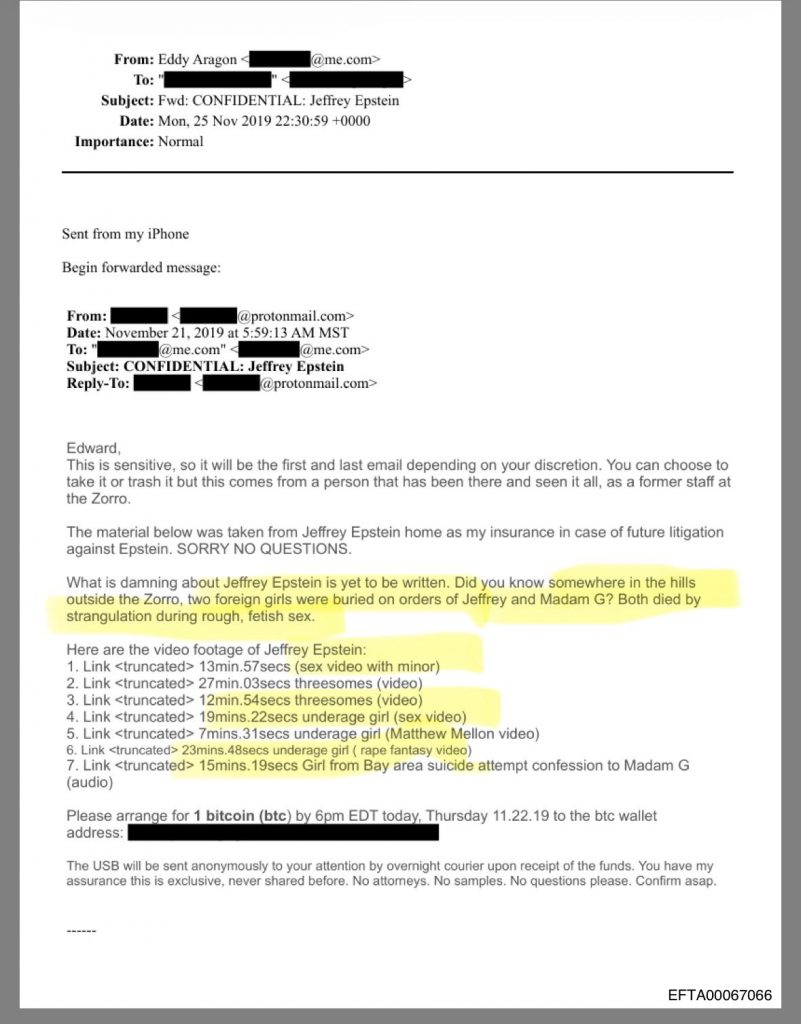

Le courriel contient l'une des révélations les plus sombres liées au réseau Epstein.

Le courriel contient l'une des révélations les plus sombres liées au réseau Epstein.

L'expéditeur affirme que dans les collines entourant le ranch Zorro, deux jeunes filles étrangères ont été enterrées sur ordre de Jeffrey Epstein et de "Madame G.".

D'après le message, les deux victimes sont mortes par strangulation lors de rapports sexuels que l'expéditeur qualifie de brutaux et fétichistes.

D'après le message, les deux victimes sont mortes par strangulation lors de rapports sexuels que l'expéditeur qualifie de brutaux et fétichistes.

Ce témoignage révèle la violence des agissements d'Epstein et le type de personnes qu'il fréquentait.

Le choix des mots montre que l'expéditeur était conscient de la gravité de la situation et attendait que l'information ne soit utilisée que par une personne capable de la gérer sans hésitation.

Le courriel affiche ensuite immédiatement une liste de fichiers vidéo que l'expéditeur prétend avoir enregistrés.

Le courriel affiche ensuite immédiatement une liste de fichiers vidéo que l'expéditeur prétend avoir enregistrés.

Sept enregistrements sont mentionnés.

Chaque ligne comprend un lien tronqué et un horodatage précis.

• Le premier enregistrement mentionné est une vidéo à caractère sexuel de 13 minutes et 57 secondes impliquant un mineur.

• La seconde est une vidéo à trois de 27 minutes et 3 secondes.

• La troisième est une vidéo à trois d'une durée de 12 minutes et 54 secondes.

• La quatrième vidéo, d'une durée de 19 minutes et 22 secondes, montre une jeune fille mineure.

• La cinquième vidéo, d'une durée de 7 minutes et 31 secondes, montre une autre jeune fille mineure et est identifiée comme la vidéo de Matthew Mellon.

• Le sixième enregistrement dure 23 minutes et 48 secondes et décrit une jeune fille mineure impliquée dans un scénario de fantasme de viol.

• Le septième est un fichier audio de 15 minutes et 19 secondes dans lequel une jeune fille de la région de la baie confesse une tentative de suicide à "Madame G.".

Chaque ligne est présentée sans commentaire.

• Le premier enregistrement mentionné est une vidéo à caractère sexuel de 13 minutes et 57 secondes impliquant un mineur.

• La seconde est une vidéo à trois de 27 minutes et 3 secondes.

• La troisième est une vidéo à trois d'une durée de 12 minutes et 54 secondes.

• La quatrième vidéo, d'une durée de 19 minutes et 22 secondes, montre une jeune fille mineure.

• La cinquième vidéo, d'une durée de 7 minutes et 31 secondes, montre une autre jeune fille mineure et est identifiée comme la vidéo de Matthew Mellon.

• Le sixième enregistrement dure 23 minutes et 48 secondes et décrit une jeune fille mineure impliquée dans un scénario de fantasme de viol.

• Le septième est un fichier audio de 15 minutes et 19 secondes dans lequel une jeune fille de la région de la baie confesse une tentative de suicide à "Madame G.".

Chaque ligne est présentée sans commentaire.

L'expéditeur ne précise ni l'âge des personnes, ni le lieu des enregistrements, ni les circonstances qui les ont entourés.

Le message les énumère comme si le contenu parlait de lui-même.

Cette structure indique que l'expéditeur s'attend à ce que le destinataire comprenne la gravité et le risque liés à la simple possession de la description de ces fichiers.

Après avoir présenté la liste, l'expéditeur exige un paiement.

Après avoir présenté la liste, l'expéditeur exige un paiement.

Il demande l'envoi d'un bitcoin avant 18h le 22 novembre 2019.

Il fournit une adresse de portefeuille bitcoin et demande au destinataire de confirmer immédiatement.

L'expéditeur promet que la clé USB contenant les documents sera envoyée anonymement par coursier express dès réception du paiement.

Il affirme également que les images n'ont jamais été diffusées auparavant et assure qu'aucun avocat, échantillon ou question ne sera impliqué.

Tout dans ce courriel révèle un schéma récurrent : une personne de l’entourage d’Epstein a tenté de se protéger en dissimulant des preuves susceptibles de détruire tout son système.

Tout dans ce courriel révèle un schéma récurrent : une personne de l’entourage d’Epstein a tenté de se protéger en dissimulant des preuves susceptibles de détruire tout son système.

L’auteur se présente comme un ancien employé du ranch Zorro.

Le message détaille ce dont il a été témoin, ce qu’il a emporté et ce qu’il est prêt à céder en échange d’une protection financière.

Le fait que ce courriel figure parmi les dossiers de 2026 indique que les enquêteurs y ont eu accès et l'ont conservé.

Le fait que ce courriel figure parmi les dossiers de 2026 indique que les enquêteurs y ont eu accès et l'ont conservé.

Cela révèle également l'existence d'un réseau de personnes cherchant à se soustraire à l'emprise judiciaire de l'empire d'Epstein.

Quand une personne ayant travaillé sur la propriété décrit deux jeunes filles enterrées dans les collines, étranglées lors de rapports sexuels violents sur ordre d'Epstein, cela confirme ce que des sources internes confient depuis des années : Epstein agissait en toute confiance, persuadé que personne ne l'arrêterait.

Le climat qu'il a instauré reposait sur le secret, la peur, l'intimidation et l'exigence du silence absolu pour tous ceux qui travaillaient pour lui.

La liste des vidéos révèle l'ampleur du phénomène.

La liste des vidéos révèle l'ampleur du phénomène.

De nombreux enregistrements avec des mineurs.

Une vidéo liée à Matthew Mellon.

Un scénario de fantasme de viol impliquant un enfant.

Les aveux d'une jeune fille manipulée par Madame G.

Chaque horodatage confirme l'existence d'enregistrements complets, et non de fragments ou de rumeurs.

Ces descriptions montrent que l'opération était documentée d'elle-même car Epstein considérait l'enregistrement comme un outil de contrôle.

Toute personne filmée était compromise.

Toute personne compromise pouvait être utilisée.

La demande en bitcoins ajoute une dimension supplémentaire.

La demande en bitcoins ajoute une dimension supplémentaire.

Elle indique que l'expéditeur estimait que le document avait suffisamment de valeur pour être échangé.

Il s'agissait de quelqu'un qui tentait de survivre ou de rester libre en utilisant ce document comme bouclier.

Il a volé ce qu'il savait qu'Epstein redoutait le plus : des preuves documentées de ses agissements.

La publication de ce courriel en 2026 a permis de comprendre parfaitement le contexte du réseau d'Epstein.

La publication de ce courriel en 2026 a permis de comprendre parfaitement le contexte du réseau d'Epstein.

Ses collaborateurs détenaient des fichiers, en dissimulaient et, dans certains cas, s'enfuyaient avec eux pour se protéger.

L'expéditeur a clairement indiqué que les vidéos provenaient du domicile d'Epstein.

L'expéditeur a clairement indiqué que les vidéos provenaient du domicile d'Epstein.

Il a clairement indiqué que la mort des deux fillettes enterrées était un acte délibéré.

Il a clairement indiqué que "Madame G" était impliquée et exerçait une influence considérable au sein de ce réseau.

Son message révèle un réseau bâti sur l'exploitation et le silence.

Ces individus agissaient sans aucune limite.

Ces individus agissaient sans aucune limite.

Ils pensaient que personne ne s'intéresserait jamais à leurs agissements.

Ils croyaient que leurs relations les protégeraient des conséquences.

Ce courriel révèle la vérité qui circulait derrière les services cryptés, les demandes de silence et les exigences de paiement en bitcoins.

Ce courriel révèle la vérité qui circulait derrière les services cryptés, les demandes de silence et les exigences de paiement en bitcoins.

Il expose ce qui a été caché au public pendant des décennies.

Les personnes qui ont construit et protégé cette structure n'ont rien à faire dans la société.

https://gazetteller.com/disturbing-new-document-shows-epsteins-inner-circle-killed-foreign-girls-hid-their-bodies-and-used-underage-recordings-to-blackmail-powerful-people/

Les personnes qui ont construit et protégé cette structure n'ont rien à faire dans la société.

https://gazetteller.com/disturbing-new-document-shows-epsteins-inner-circle-killed-foreign-girls-hid-their-bodies-and-used-underage-recordings-to-blackmail-powerful-people/